Die kleinen Wireless Tracker von Apple, die AirTags, sorgten seit ihrer Veröffentlichung immer wieder für Schlagzeilen. Apple sah sich gezwungen, vor allem im Bereich der Sicherheit nachzubessern, und hat im Zuge dessen auch einen Anti-Stalking-Schutz für die kleinen Tracker aufgesetzt.

Der Sicherheitsforscher Fabian Bräunlein hat nun eine weitere Schwachstelle in der AirTags-Infrastruktur entdeckt. Er hatte schon im Mai 2021 auf sich aufmerksam gemacht, als es ihm gelang, über einen selbstgebauten Tracker und eine eigens entwickelte Firmware Daten in Apples „Wo ist?“-Netzwerk über iOS-Geräte in der Nähe an Apple-Server zu verschicken.

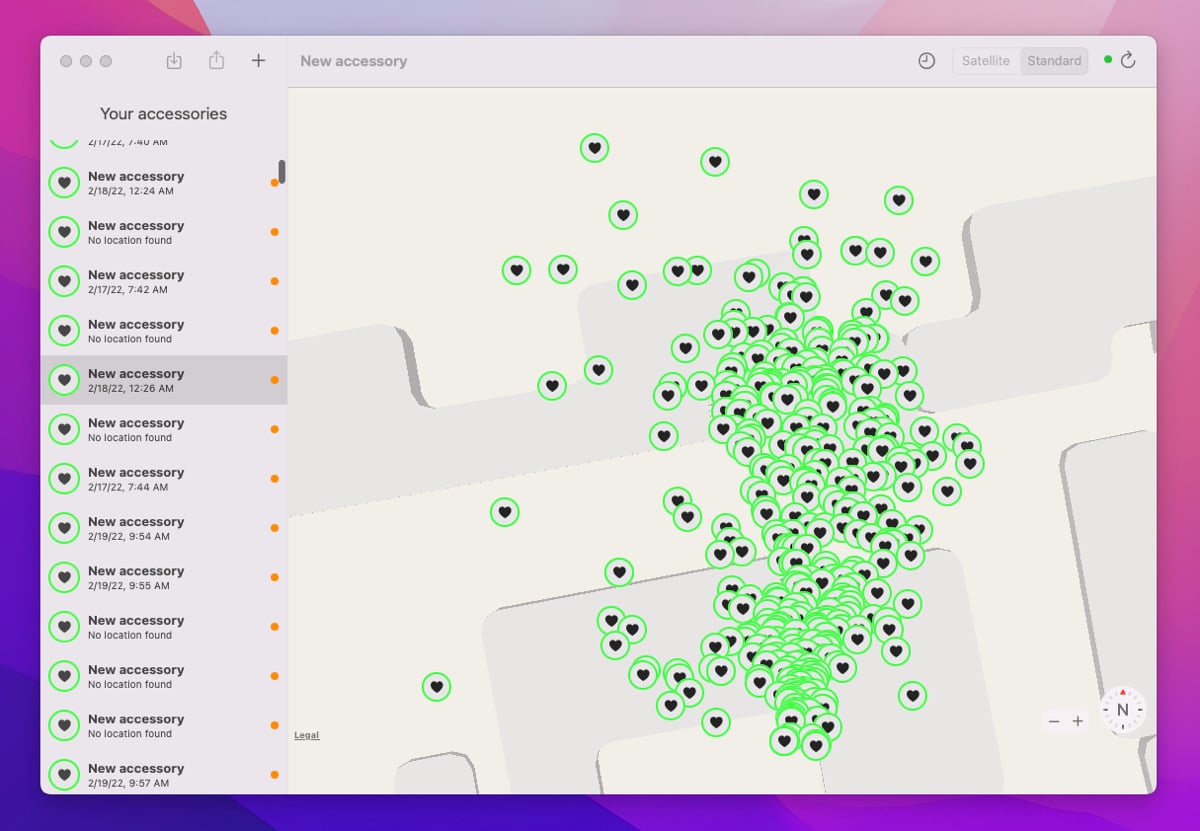

Fabian Bräunlein macht nun in seinem Blog deutlich, dass er mit Hilfe eines selbstgebauten AirTag-Klons Apples Sicherheitsmaßnahmen komplett ignorieren kann. Auf diese Weise ließe sich der Selfmade-Tracker als Stealth-AirTag betreiben. Besonders für Hacker sei diese Maßnahme interessant, da Apples Infrastuktur es nicht vorsieht, spezifische AirTags aus dem Netzwerk auszuschließen.

Bräunlein verwendete für sein Exemplar einen ESP32 und eine Powerbank, mit dem es ihm möglich war, seinen Standort fünf Tage lang unentdeckt lokalisieren zu können. Dies wurde ermöglicht durch die Tatsache, dass Bräunleins Nachbau seine Kennung alle 30 Sekunden änderte und dies eine Entdeckung von Apples AirTag-Erkennung verhinderte. Auf diese Weise konnte der AirTag-Klon unerkannt „mitreisen“, ohne dass er beim Anwender eine Warnung eines unbekannten AirTags ausgibt.

Der Sicherheitsforscher geht zudem davon aus, dass es über kurz oder lang entsprechende AirTag-Nachbauten geben wird, die identisch aufgebaut sein werden und dann über chinesische Plattformen zum Kauf angeboten werden. Den gesamten Blogeintrag von Fabian Bräunlein könnt ihr hier nachlesen.

Ja genau. Über chinesische Plattformen. Und die Russen nicht vergessen!

Vom Darknet mal ganz abgesehen…gekauft mit Bitcoins. Uh, ganz krasser shidd… 😜

Das periodische wechseln der Kennung eines AirTags sollte Apple doch erkennen können, jetzt wo Apple weiß wie das System unterlaufen werden kann.

Ich stelle mir das nicht so einfach vor. Für das iPhone sieht es genauso aus wie jeweils ein anderer AirTag.

@wenrod: Naja, für irgendein iPhone, das den Aurtag ortet schon. Aber der Aurtag ist ja einer AppleID zugeordnet. Das müsste Apple erkennen können, dass die Kennung des Airtags sich alle 30 Sekunden ändert, also des Airtags, welches einer bestimmten AppleID zugeordnet ist.

Bekomme ich von apple eigentlich das Geld für die AirTags wieder, weil sie für mich teilweise unbrauchbar wurden? Denn für die Fahrräder war es gedacht. Falls sie geklaut werden. Aber da apple ja den Dieben nun hilft und die Diebe warnt, nützen die mir nichts mehr.

@fussel: Ja, Tim Cook kommt persönlich vorbei um sich bei dir zu entschuldigen und bringt das Geld gleich mit. Ist ja furchtbar peinlich für Apple, dass du ein anderes Verständnis des Produktes hat als der Macher des Produktes, der das zudem in Dutzenden von Artikeln klargestellt hat.