Wer hätte so etwas für möglich gehalten? Im aktuellen macOS High Sierra hat sich eine wirklich schwere Sicherheitslücke versteckt.

Fehler sind menschlich, aber so etwas hätte Apple wirklich nicht passieren dürfen. Wenn es sich nicht um eine solch schwere Sicherheitslücke handeln würde, könnte man schon fast von einer großen Peinlichkeit sprechen. Wir erklären euch, was überhaupt los ist und was man unternehmen kann, um den Fehler bereits vor einem Update durch Apple zu beheben.

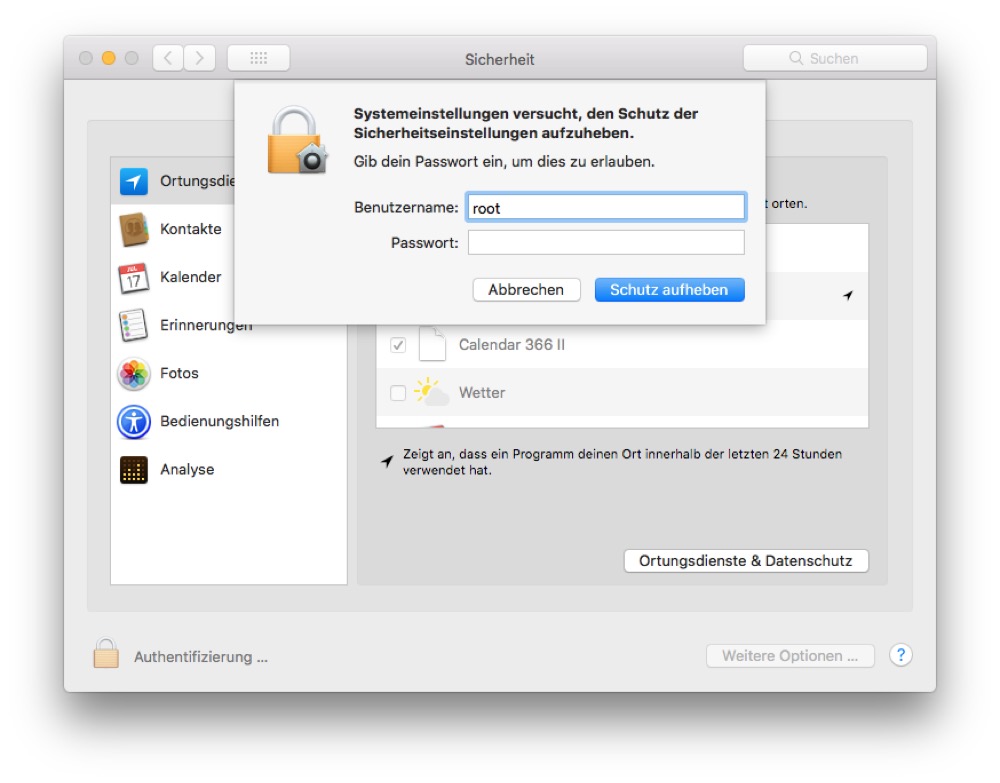

In der aktuellen Version von macOS High Sierra können sich Unbefugte kompletten Zugriff zu eurem System verschaffen und euch sogar aussperren, wenn sie Zugriff zum entsperrten Mac erhalten oder sich mit einem Gastaccount anmelden können. Der Fehler hat sich in den Systemeinstellungen versteckt, wo ein digitales Schloss eigentlich für zusätzliche Sicherheit sorgen sollte. Dieses kann aber einfach umgangen werden:

- in einem Bereich der Systemeinstellungen auf das Schloss klicken

- den Benutzernamen durch „root“ ersetzen

- in das Passwort-Feld klicken, aber nichts eingeben

- gegebenenfalls mehrfach auf „Schutz aufheben“ klicken

So könnt ihr den Root-Zugriff schützen

Mit dieser Methode erhält der Eindringling quasi kompletten Zugriff auf euer System, kann relevante Sicherheitseinstellungen ändern oder sogar komplette Benutzerordner löschen. Immerhin lässt sich der Fehler bereits beheben, während Apple noch an einem Update arbeitet. Wie genau das funktioniert, erklären wir euch folgend:

- Systemeinstellungen öffnen und „Benutzer & Gruppen“ öffnen

- auf das Schloss klicken und mit den eigenen Daten anmelden

- unten links auf „Anmeldeoptionen“ klicken

- im Menüpunkt „Netzwerkaccount-Server“ auf „Verbinden…“ klicken

- auf „Verzeichnisdienste öffnen…“ klicken

- im neuen Fenster auf das Schloss klicken und mit den eigenen Daten anmelden

- in der Systemleiste auf „Bearbeiten“ klicken

- dort auf „root-Benutzer aktivieren“ oder „root-Passwort ändern“ klicken

- dem root-Benutzer ein Passwort geben

- Schritte wiederholen und bei Punkt 8 „root-Benutzer deaktivieren“ klicken

Auf diese Art und Weise kann sich der root-Benutzer nicht mehr mit einem leeren Passwortfeld anmelden. Einen Fehler, der hoffentlich schnell von Apple behoben wird.

Wer lässt seinen Rechner offen, wenn Unbefugte Zugriff drauf nehmen können? Die Sicherheitslücke wird durch solche Artikel nur noch schlimmer. Dann von Peinlichkeit schreiben, wenn man im Beitrag „…hätte Apple nicht passieren können.“ zum Besten gibt, ist…äh…peinlich. Ja, das ist unangenehm, aber man sollte die Kirche im Dorf lassen. Ic Sperre meinen Rechner immer, wenn Dritte anwesend sind.

Sowas kommt dabei raus, wenn Smartphonehüllentester einen wichtigen Beitrag schreiben wollen. lol

Guten Morgen,

noch ein bissel früh heute. Steh erst einmal auf, koche dir‘n Kaffee, werde wach und lies dann den Artikel noch einmal. Ansonste google mal ‚root -beer‘ oder ‚root linux‘.

Hier nochmal aus Heise: „…,dass nach einem Reboot „root“ ohne Passwort auch als System-Login verwendet werden kann, solange es in diesem Dialog möglich ist, einen freien Benutzernamen einzugeben, statt aus einer Liste von Nutzern auszuwählen. Diese Einstellung ist allerdings kein Standard, wurde bislang aber als Sicherheitstipp gehandelt, weil Angreifer in diesem Fall auch den Accountnamen herausfinden müssen und nicht nur das Passwort eines Benutzers.“

@Plebejer: Und wer stellt schon seinen Rechner nicht in den heimischen Safe, wenn er seine Wohnung verlässt und unbefugte Diebe Zugriff drauf nehmen könnten? Genau!

Gerade im betrieblichen Umfeld wird da ja bekanntlich immer so gehandhabt.

Und welcher Dieb oder Hehler wird schon einen Mac rebooten und sich als „root“ und ohne Passwort am System anmelden? Absurde Idee!

Da sollte man schon mal alle Tassen im Schrank lassen – oder so…

Die Bildschirmfreigabe ist auch betroffen, also ist ein Angriff aus dem Internet auch möglich (aber welcher Apple Fan nutzt schon so etwas ?) ? Da kann Apple ja nichts dafür das die Nutzer so einen Schnickschnack nutzen wollen ? Am besten gleich mal die Preise erhöhen, dann nutzen es auch weniger…

Natürlich sollte man seinen Rechner immer sperren. Nichtsdestotrotz ist dieser Umstand mehr als peinlich für Apple und es darf einfach nicht passieren, dass man so einfach root Rechte bekommt.

Was so etwas wirklich peinlich macht ist die Tatsache das Apple keine kleine Programmierbude ist, sondern ein Multimilliarden Konzern!

„Was so etwas wirklich peinlich macht ist die Tatsache das Apple keine kleine Programmierbude ist, sondern ein Multimilliarden Konzern!“

Kollege, dass ist M$ auch und wie würdest du die dauernden Macken dort bezeichnen? Oder guck dir die unendlich vielen Softwarebuden an, die heutzutage grundsätzlich ihre Ware fehlerhaft auf den Markt feuern. Das wovon hier geredet wird ist heute Standard, normal und absolut nix besonders.

Ahso: Nur weil alle anderen es auch scheiße machen ist es plötzlich OK!?

Geile Logik ?

@Moinsen: Kollege, schöner kann man das nicht formulieren:

Apple ist in der Tat auch nur eine von „unendlich vielen Softwarebuden, die heutzutage grundsätzlich ihre Ware fehlerhaft auf den Markt feuern“. Also „nix besonderes“…

Gut dass das mal jemand so klar sagt – und sicher eine Quelle der Erleuchtung für die vielen armen Apple-Fanner und Fanninen.

Apple 2017 halt

Und wenn der Root Benutzer deaktiviert ist?

Ichc frag mich immer: wer kommt auf sowas? Wer entdeckt sowas? ?

Also muss der Angreifer bei mir zu Hause anwesend sein und Zugriff auf meinen Mac haben?

Oder geht das von überall aus?

Diese winzige Kleinigkeit steht weder bei Golem erklärt noch woanders. Könnte ja sein, dass die Medien mal wieder alle Leute wild machen, nur um gelesen zu werden. Mit Angst hat man die Masse schließlich im Griff.

Er braucht physischen Zugriff auf den Mac. Insbesondere aber, wenn man einen Gastaccount eingerichtet hat, geht das einfacher als man denkt.

Ich finde die Option nicht um das Root KW zu ändern..!?

Hier do de ich die Angabe auch nicht. Hast du auch High Sierra im Einsatz?

Wenn ich den Root-Account wieder deaktiviere, hat man ohne Passwort wieder Zugriff. Erst wenn ich den Account aktiviert lasse und das Passwort ändere, ist kein Zugriff mehr möglich.

Hallo!

Bei mir wurde soeben am Mac ein Sicherheitsupdate eingespielt.