Immer mehr Services setzen auf eine sichere Zwei-Faktor-Authentifizierung, um die Sicherheit des eigenen Kontos zu schützen. Einige Dienste versenden eine SMS mit einem Bestätigungscode, andere setzten auf sogenannte Authentifizierungs-Apps. Aber bevor ihr euch solch eine App installiert, sei gesagt, dass das gar nicht notwendig ist, denn das iPhone bietet von Haus aus solch eine Funktionalität an.

Einige Websites und Apps unterstützen die Zwei-Faktor-Authentifizierung (auch als Multifaktor-Authentifizierung bekannt), die dazu beiträgt, dass andere Personen nicht auf deine Accounts zugreifen können, selbst wenn sie deine Passwörter wissen. Passwörter sind der erste Authentifizierungsfaktor und (temporäre) einmal nutzbare Bestätigungscodes werden in der Regel als zweiter Faktor eingesetzt. Das iPhone kann diese Bestätigungscodes automatisch generieren, ohne dass du dich auf SMS-Nachrichten oder zusätzliche Apps verlassen musst.

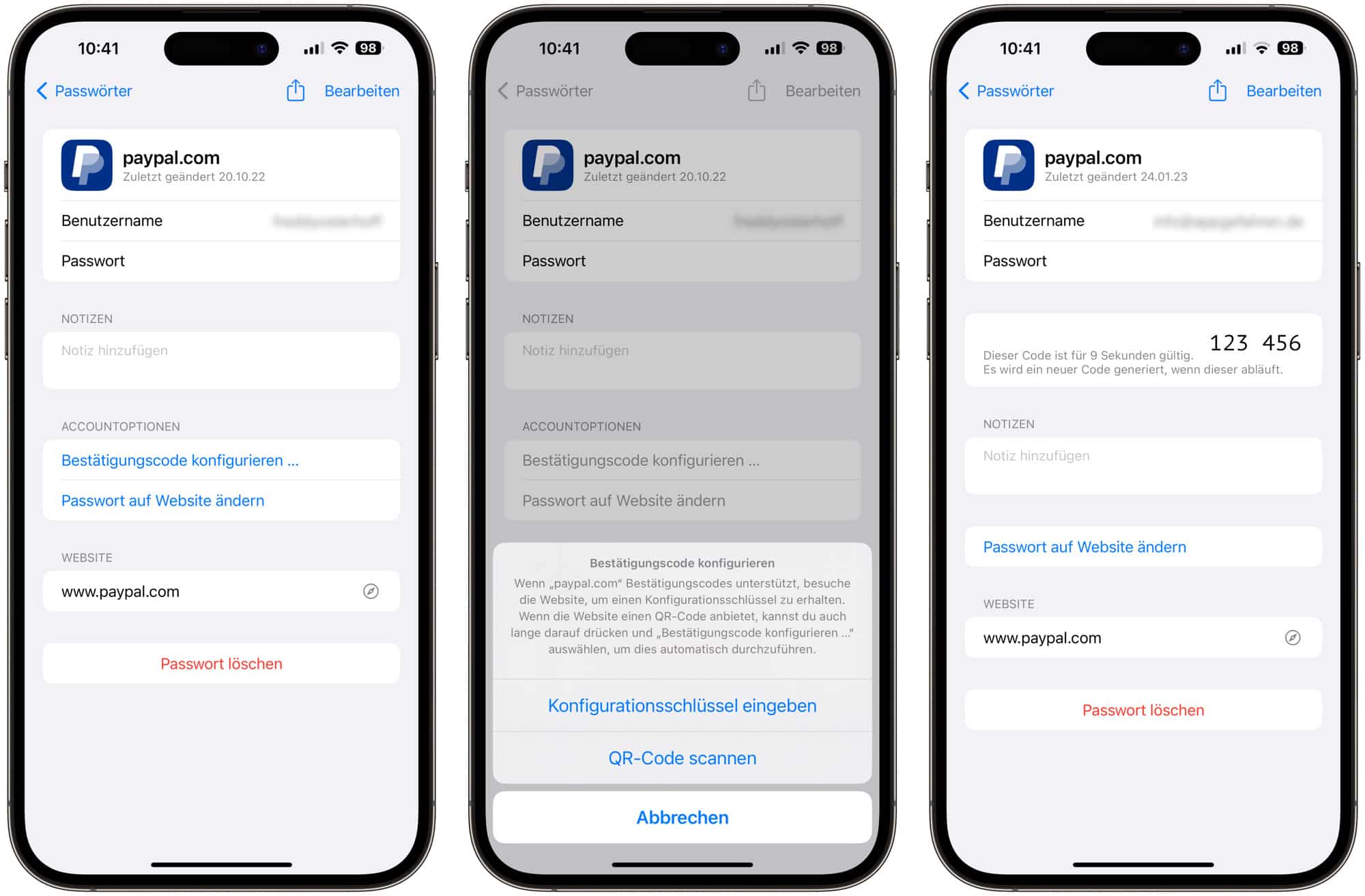

So seid ihr nicht auf die Apps angewiesen und bei einem Smartphone-Wechsel müsst ihr euch nicht um den Umzug kümmern. Die Bestätigungscodes könnt ihr direkt über den Bereich Einstellungen → Passwörter einrichten und nutzen. Wenn ein Service eine Zwei-Faktor-Authentifizierung voraussetzt und Authentifizierungs-Apps verwendet, könnt ihr den angezeigten QR-Code im Einrichtungsprozess einfach mit dem iPhone scannen. Geht dabei wie folgt vor:

- Einstellungen → Passwörter

- Sucht nach dem Dienst, dessen Login ihr schon im iCloud Schlüsselbund gespeichert habt, zum Beispiel PayPal.

- Wählt euren Login aus und klickt hier auf „Bestätigungscode konfigurieren“

- Jetzt könnt ihr den angezeigten QR-Code scannen (vom Bildschirm eines anderen Geräts) und das iPhone generiert die entsprechenden Bestätigungscodes für euch

Wenn ihr euch jetzt bei einem Dienst einloggen wollt und es wird über die Zwei-Faktor-Authentifizierung ein Bestätigungscode benötigt, öffnet einfach die Einstellungen → Passwörter, sucht nach dem Dienst/eurem Login und nutzt den angezeigten Bestätigungscode, der immer nur für wenigen Sekunden verfügbar ist, bis ein neuer generiert wird.

Gut: Wenn ihr euch bei einer Webseite oder App direkt auf dem iPhone anmelden wollt, werden die Bestätigungscodes direkt über der Tastatur angezeigt und ihr könnt den Code mit einem Klick übernehmen. Da diese Möglichkeit nicht immer verfügbar ist, müsst ihr häufig den manuellen Weg über den Passwort-Bereich in den Einstellungen gehen. Wer sich am Mac anmeldet, muss sowieso über den Passwort-Bereich gehen und den Code manuell abrufen.

Eine der besten Neuerungen für mich! Vor allem wenn die Formulare richtig mit Metadaten versehen sind und man den 2FA-Code zum Einfügen vorgeschlagen bekommt.

Man kann die 2FA auch in mehr als nur einem Authenticator einpflegen, zum Beispiel auf einem weiteren Gerät. So hat man ein Backup, weicht aber theoretisch die Sicherheit des zweiten Faktors auf.

So Unterschiedlich sind die Meinungen dazu, für mich das Schwachsinnigste was erfunden wurde.

Ich erzeuge den Code auf dem Gerät wo ich mich gerade bei einen Service einloggen will…

Berücksichtigte ich dann noch das Typische User verhalten, so ist der Authenticator mit den gleichen Code geschützt wie das Smartphone selbst…

Grundidee wäre sicherlich gut aber es wird nie das typische Verhalten der Nutzer berücksichtigt. Die auch noch heute Passwörter wie Passwort oder 123456 verwenden.

Komplett absurd ist es bei Apple, der Code wird auf alle Geräte mit der gleichen Apple ID gepusht…

Auf der einen Seite macht es Sinn, denn vielleicht ist der Mac weg und ich brauch für die neue Einrichtung, des neuen Mac, den Code ja (somit gut dass er am iPhone kommt).

Schlecht aber wenn der Mac weg gekommen ist und der neue „Besitzer“ sich selbst den Code pushen lassen kann für die Apple ID von mir.

Nutze diese Funktion so wenig wie es nur geht, setzte da lieber auf Alphanumerische Passwörter mit Sonderzeichen die zwischen 12-16 Stellen haben.

2FA ist sehr sinnvoll, auch auch lokal (ok, wenn man nicht immer den selben Code benutzt, aber das ist ein generelles Problem). Besonder sinnvoll ist 2FA wenn Benutzerdaten irgendwo abgeflossen sind. Selbst wenn das Passwort dabei war, verhindert 2FA den einfachen Zugang. Auch gut bei Brute-Force oder Wörterbuch Attacken. 😉

Ansonsten sieht auch : https://xkcd.com/936/

Ich liebe dieses Meme. Es beschreibt einfach perfekt, dass es doch auf die Länge ankommt, vor allem bei Entropie 😁

Ein starkes Passwort ist gut, aber 2FA nimmt einen Angriffsvektor.

Selbst wenn ein Passwort schwach ist, benötigen Angreifer Zugriff auf dein Gerät. Das schließt schon mal die (meisten) Angreifer aus dem Internet aus 😉

Überlebt die Methode ein iPhone Wechsel/ Upgrade?

Ja, wenn der Schlüsselbund mit iCloud synchronisiert wird.

Ich verstehe noch nicht ganz. Damit kann ich die Funktionalität anderer Services in einem abbilden? Woher weiß der jeweilige Service, dass ich nicht seine App nutze? Ich steh auf dem Schlauch!

Time based one time passcodes basieren auf einem „Geheimnis“, welches du via QR-Code erhältst. Es spielt keine Rolle welche App du dafür nutzt, oder ob Apples Schlüsselbund. Du kannst das selbe „Geheimnis“ auch in 100 Apps eingeben, welche dir die TOTPs generieren.

Ja, okay. Aber: Meine Bank möchte eine Überweisung bestätigt wissen. Dafür erwartet sie die Eingabe eines Codes, den sie mir in einer anderen App mitteilt. Wie kommt das mit der Funktion von Apple zusammen?

Ich glaube die Codes von Finanzinstitutionen werden anders erzeugt. Also direkt im jeweiligen Moment von deren Server an die jeweilige eigene App gesendet. Diese 2FA Codes werden ja offline erzeugt nach einem Algorithmus.

Achso. Ist mir noch nicht untergekommen. Was wäre da ein Beispiel?

Was meinst du genau?

Was für Bestätigungscodes, als bei welchem Dienst/Service werden die beispielsweise generiert und können dann von der iOS Variante benutzt werden?

Viele. Z.B. EA, Ubisoft, Activision, Microsoft, Dropbox, Amazon, Discord…. Das sind alles diese zeitbasierten QR Code Authentifizierungen. Dafür benutzt man ja z.B. sonst Google Authenticator, Microsoft Authenticator, Authy, etc.

„Passwörter sind eine Pest.“ Diesen Satz las ich kürzlich und stimme zu 200% zu.

Macht Apple jetzt eigentlich bei FIDO2 mit?

@netzpilot: Ja, seit iOS 16.3.

Hallo Freddy, danke für den Hinweis zum versteckten 2F-Authentificator von Apple. Das ist offensichtlich etwas untergegangen in den Präsentationen von Apple. Viele Grüße! Frank

In der Beschreibung fehlt ein wichtiger Aspekt: 2FA und die Bestätigung-Codes der Banken lassen sich auf der Apple Watch abbilden und bestätigen. Vereinfacht das Ganze riesig (Watch selbst ist ja mit einem Code geschützt).

Ich entsperre fast Alles (einschl. iPhones, iPads, Macbook usw.) über meine Watch und möchte dies nicht mehr missen.

Auch Bitwarden‘s 2FA läuft über meine Watch.

Hallo memocan, gibt’s dazu irgend einen Link? Vielen Dank

@alfeld was für ein Link soll es da geben? Es läuft über die Einstellungen bei der Bank.

Kann man also auch TANs fürs Online-Banking so generieren? Das habe ich bisher nicht ausprobiert und nutze hier die Apps der Hausbank.

Mir ist keine Bank bekannt, bei der man eine 2FA als TAN nutzen kann.

„TAN“‘s direkt erzeugen in diesem Sinne nicht; aber je nachdem wie du es bei der Bank eingestellt hast (es gibt 3 Möglichkeiten), kannst du zB. die Photo-Tan-Bestätigung auf die Watch legen (in weitem Sinne eine Art 2FA). Klappt gut mit Commerzbank und Deutsche Bank. N26 sowieso (sie haben kein Photo-TAN). Andere sonstige Varianten sind auch über die Kombination Microsoft Authenticator – App mit Watch möglich.

Die photoTAN-App der Deutschen Bank hat doch gar keine App für die Apple Watch?

Es wird keine explizite Watch-App benötigt.

Wenn ich z.B. die auf die PayPal-Seite im browser gehe, dann klappt das gut, wenn ich die app nutze nicht, da der Code nur im Passwortmanager angezeigt wird und nicht als eingehende PushNachricht, aus der die Nummer gleich übernommen werden kann. Oder gibts da noch ne versteckte Einstellung?

Ja, die PayPal-App unterstützt das Feature zum automatischen Einsetzen leider nicht.

Danke. Ist mir tatsächlich noch nie über den Weg gelaufen.

Danke für den Hinweis, ich kannte das noch nicht. Doch wo liegt der Vorteil. Ob ich in eine App gehe und den Code angezeigt bekomme oder erst über Einstellungen/Passwörter gehe läuft doch irgendwie auf das Gleiche hinaus. Über Passwörter habe ich sogar einen längeren Weg.

An sich ganz gut, dass Apple das anbietet, aber als 1Password Nutzer kenne ich das Problem gar nicht erst 😉

1Password füllt meistens E-Mail und Passwort automatisch aus. Erst beim OTP (Einmalpasswort, One Time Password) scheitert 1Password oft, dann wähle ich einfach Einsetzen, da 1Password den Code automatisch in die Zwischenablage sichert. Also auch nach so langer Zeit ist 1Password Apple noch 2 Schritte voraus, was den Preis dann doch rechtfertigt. Zumal es natürlich auf allen Geräten so einfach funktioniert

Ich bin auch 1Password Nutzer und die Komfortfunktionen in den letzten Jahren sind schon sehr nett, aber weichen den Gedanken des 2. Faktors halt auch massiv auf.

Grundsätzlich sollte der 2. Faktor komplett getrennt vom Passwort aufbewahrt werden. Komfort siegt auch bei mir hier, weswegen ich es nicht mache.

Allerdings habe ich meine Strategie mit den Passwörtern sehr stark überdacht und überarbeitet. Neben 1Password nutze ich jetzt auch wieder KeePassXC parallel und habe überall immer jeden Eintrag (ca. 600) auf dem aktuellen Stand.

Bei MFA mit TOTP bin ich sogar weiter gegangen und habe mir automatisiert aus den Secrets wieder die QR Codes erzeugt als pngs. Diese werden dann entsprechend auch in 1Password und KeePass am entsprechenden Eintrag gespeichert. Über eine separate TOTP App habe ich dann nochmal Zugriff nur auf die Token und kann bei Bedarf aus einem der Passwort Manager via QR Code auch schnell hinzufügen.

Die Passwörter sind an der Stelle eher unwichtig, weil über TOTP und Zugriff auf die Mailadresse kann man ja immer einen Passwort Reset durchführen im Notfall. Daher ist der TOTP bzw. das MFA Secret viel wichtiger und sensibler.

Hätte ich einen Drucker würde ich die QR Codes auch noch ausdrucken 🙂