Mit dem kürzlich erfolgten Update auf Version 16.3 von iOS und iPadOS hat Apple nun auch einen weiteren Schritt eingeführt, um die iCloud, im Speziellen das iCloud Backup und den iCloud Drive, noch sicherer zu machen. Die beiden Apple-Dienste lassen sich nach dem Update auf v16.3 nicht mehr mit Apple ID-Accounts verwenden, die keine Zwei-Faktor-Authentifizierung verwenden.

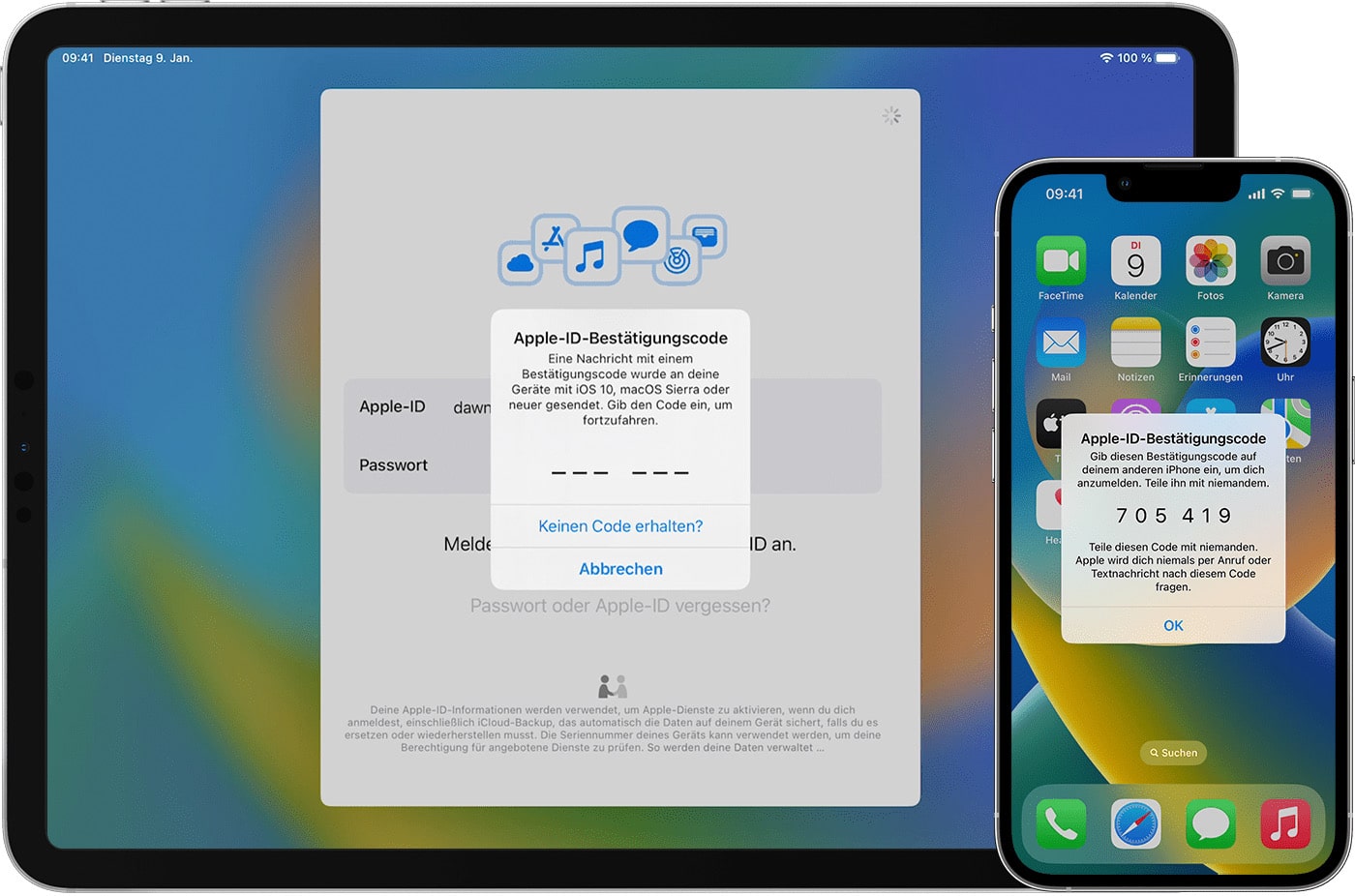

Die sogenannte Zwei-Faktor-Authentifizierung (2FA) bietet eine erhöhte Sicherheit für die Apple ID, indem sie nicht nur den Nutzernamen bzw. die E-Mail-Adresse samt Passwort, sondern auch einen einmaligen Code verlangt, wenn man sich auf einem neuen Gerät einloggt. Im Verlauf der Jahre hat Apple immer mehr Dienste hinzugefügt, die eine aktive Zwei-Faktor-Authentifizierung benötigen: Unter anderem Apple Pay, Schlüsselbund-Passwörter oder auch der Nachrichten-Sync erfordern 2FA.

Mit iOS 16.3, iPadOS 16.3, tvOS 16.3, watchOS 9.3 und macOS Ventura 13.2 sind nun zwei weitere Apple-Services hinzugekommen, die eine Zwei-Faktor-Authentifizierung benötigen, iCloud Backup und iCloud Drive. Wer 2FA nicht im Apple ID-Account aktiviert hat und das iPhone auf iOS 16.3 aktualisiert, wird mit einer Fehlermeldung („Ein unbekannter Fehler ist aufgetreten“) konfrontiert, sobald man das Gerät in der iCloud sichern oder Inhalte aus Apps im iCloud Drive speichern möchte. Mehr zur Einrichtung von 2FA lässt sich auch in einem Support-Dokument von Apple nachlesen.

„Erweiterter Datenschutz“ als zusätzliche Sicherheitsmaßnahme

Die kryptische Nachricht bietet keine Erklärung für den Fehler und lässt den Nutzer bzw. die Nutzerin im Dunkeln. Der Versuch, iCloud Backup und Drive unter „Einstellungen“ → [Name] → „iCloud“ zu aktivieren, ohne 2FA zu aktivieren, führt zu einer Fehlermeldung. In den Apple-Communities berichten einige User auch davon, dass sich iCloud Fotos ausgeschaltet habe und sich danach nicht wieder aktivieren ließe.

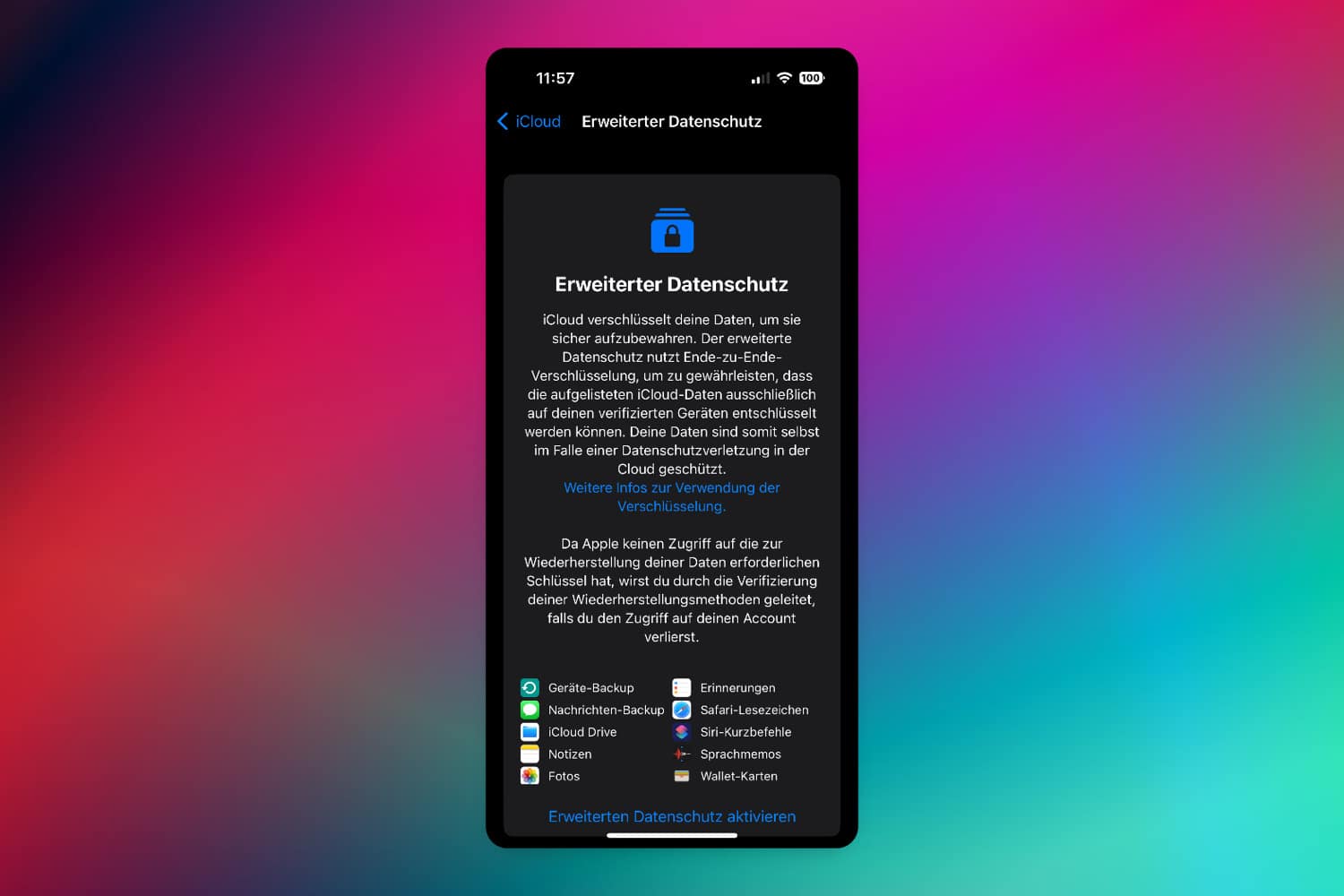

Laut iPhoneTricks könnte das Problem mit Apples neuer Funktion „Erweiterter Datenschutz für iCloud“ zusammenhängen, was ebenfalls mit iOS 16.3 verfügbar gemacht wurde. Das Feature schaltet für fast alle iCloud-Services, inklusive des Backups, eine Ende-zu-Ende-Verschlüsselung ein. Letztere sorgt dafür, dass nur der User, nicht aber Apple Zugriff zu den Daten in der iCloud bekommen kann. Advanced Data Protection for iCloud kann in „Einstellungen“ → „[Name]“ → „iCloud“ → „Erweiterter Datenschutz“ ein- und ausgeschaltet werden. Es gilt bei der Deaktivierung zu beachten, dass Apple dann auch keine Optionen mehr hat, im Notfall die Daten wiederherstellen zu können.

@mel: Du hast die Ende-zu-Ende-Verschlüsselung (e2e) fehlgedeutet. e2e bedeutet, dass die Daten „auf dem Transportweg“ geschützt sind, also von einem Ende (Dein Gerät) bis zum anderen Ende (iCloud) und zurück. ZWISCHEN diesen zwei Enden ist es verschlüsselt. Darüber, wie die Daten geschützt sind, BEVOR sie das eine Ende der Leitung verlassen (also Daten auf Deinem Gerät) und NACHDEM die Daten das andere Ende (die Cloud) erreicht haben, darüber sagt e2e nichts aus.

Dennoch ist es richtig (hoffentlich), dass die Daten IN der Cloud geschützt ist und selbst Apple nicht die Schlüssel besitzt, um an die Daten ranzukommen, das hat aber mit e2e nichts zu tun.

Sorry, aber was für ein Blödsinn:

Bei E2EE werden die Daten bei Nutzer 1 ver- und bei Nutzer 2 entschlüsselt. Ob der Transportkanal sicher ist, spielt keine Rolle.

Bei TLS (ohne E2EE) ist der Transportkanal verschlüsselt/sicher, die gesendeten Daten aber nicht. Daten, die Nutzer 1 an Nutzer 2 schickt, können also auch von Nutzer 3 etc. am anderen des Telransportweges gelesen werden.

Apple bietet Nutzern die Möglichkeit, E2EE zu nutzen, kann dann also die Daten nicht lesen. Für den Transport wird sicher auch TLS genutzt, ist aber nebensächlich.

@derlinzer: Nichts gegen einen gepflegten Flamewar, aber ist es so schwer, vorher wenigstens einmal kurz zu googeln bevor du dich derart in die Bredouille bringst?

de.m.wikipedia.org/wiki/Ende-zu-Ende-Verschlüsselung

„Unter Ende-zu-Ende-Verschlüsselung (englisch „end-to-end encryption“, „E2EE“) versteht man die Verschlüsselung übertragener Daten über alle Übertragungsstationen hinweg. Nur die Kommunikationspartner (die jeweiligen Endpunkte der Kommunikation) können die Nachricht entschlüsseln.“

Du brings „data in motion“ und „data at rest“ munter durcheinander. Denk einfach mal logisch nach. Welchen Sinn soll es haben, e2ee einzusetzen, wenn User 2 am anderen Ende der Leitung die gesendeten Daten von User 1 gar nicht entschlüsseln können SOLL?

Wenn man möchte, dass Apple die Daten nicht lesen kann, werden sie einfach verschlüsselt in der Cloud abgelegt und User 1 hat als einziger den Schlüssel. Dann ist es aber irreführend von e2ee zu sprechen, denn in dem Fall gibt es gar keinen User 2 und User 1 hat die Wurst einmal schön um 360 Grad gebogen und beide Enden hören bei ihm auf.

Sage ich ja. Kommunikationspartner = Endpunkte = Nutzer. Beispiel: Nutzer 1 ist iPhone. Nutzer 2 MacBook, Nutzer 3 iPad… Apple ist hier eben KEIN vertrauenswürdiger Nutzer, der die Daten entschlüsseln kann.

Bei einem einzigen vertrauenswürdigen Nutzer, sind Ende und Ende gleich. Ändert aber nichts an E2EE.

@derlinzer: Ja, sagst du ja. Weil du ebenfalls nicht richtig verstanden hast, was e2ee im ursprünglichen Sinne ist. Genau wie die Verfasserin dieses Artikels.

That escalated quickly. @zeroG und @derlinzer schreiben genau dasselbe und streiten sich, wer Recht hat. Whaaaat???

@rahat: Nicht wirklich. Aber macht nichts, jeder der was davon versteht, weiß wer Recht hat. Das reicht mir 😉

Ja eh. Mel liegt falsch. Ich liege falsch.

Apple liegt auch falsch https://support.apple.com/de-at/HT202303

Aber der Geisterfahrer, der sich am Gegenverkehr stört, der hat es kapiert. Fix.

@derlinzer: Das mag für dich so aussehen wie Geisterfahrer, weil die Welt der IT wesentlich komplexer ist als nur rechts oder links rum. Dass das nicht Mels Thema ist, stelle ich hier nicht zum ersten Mal fest. Was du weißt oder nicht, kann jeder nachlesen. Du übersiehst, dass Apple eine andere Interessenlage hat als die Kunden. Als Apple wäre ich auch nicht müde zu sagen, die Daten sind sicher. Ob Apple da wirklich nicht rankommt, würden wir erst wissen, wenn der code open source und von unabhängiger Stelle auditiert wäre. Und wenn man sicherstellt, dass tatsächlich das ausgeführt wird, was von diesem code kompiliert wurde.

Für einfache rechts-links-Denkmuster ist das aber schon zu weit.