In den letzten Jahren hat die Beliebtheit von macOS deutlich zugenommen, und das zumeist neben der nutzerfreundlichen Bedienoberfläche auch aus Sicherheitsgründen. MacOS wird oft als deutlich sicherer als andere Betriebssysteme wahrgenommen. Mit der wachsenden Popularität des Apple-Betriebssystems versuchen allerdings auch immer mehr Hacker, Spammer und sogenannte Bedrohungsakteure („Threat Actors“, TAs), Schaden anzurichten. In der Vergangenheit sorgten so verschiedene Malware-Attacken unter macOS für Probleme, darunter MacStealer, RustBucket und DazzleSpy.

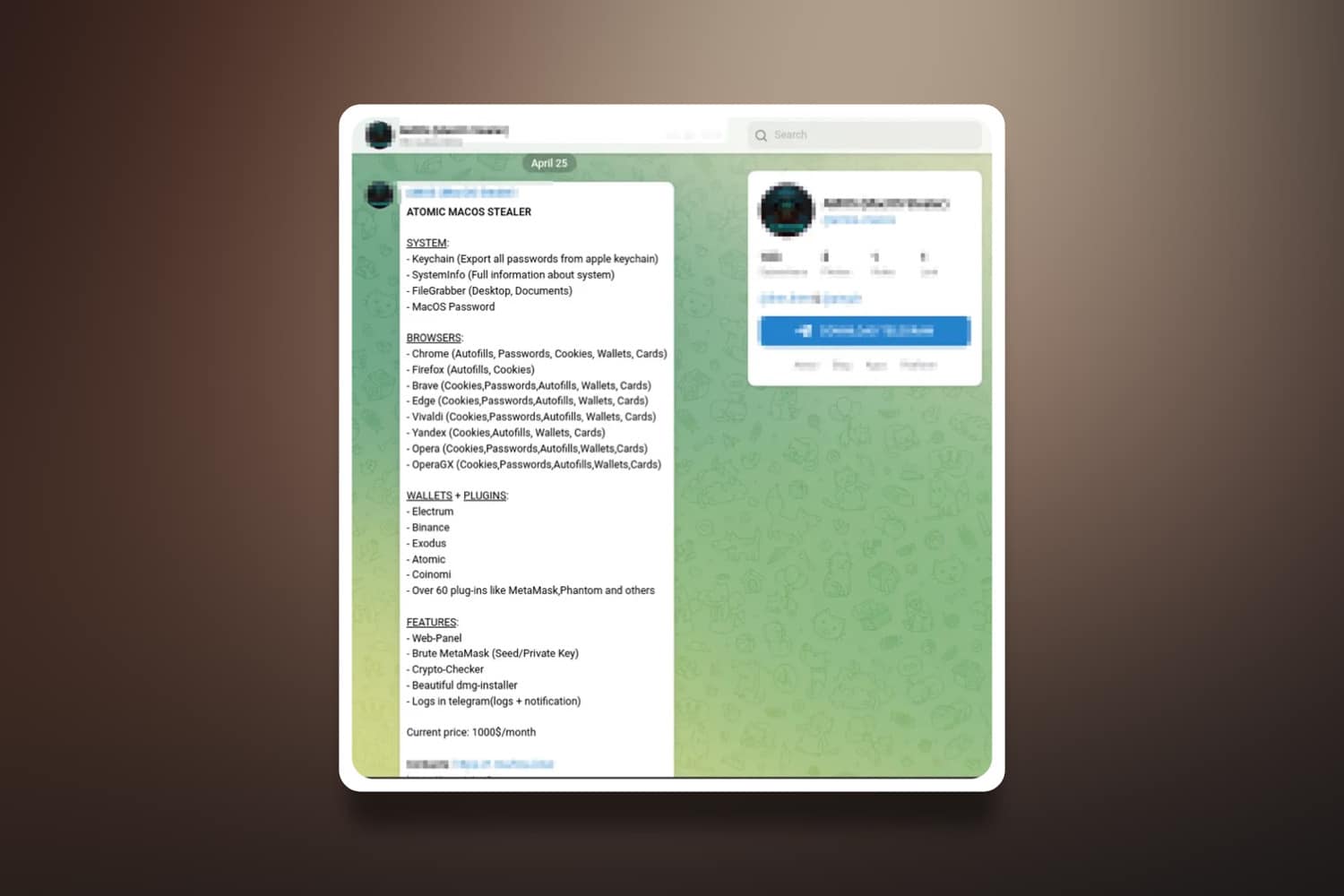

Nun gibt es unter macOS offenbar eine neue Bedrohung durch Malware. Wie Cyble Research and Intelligence Labs (CRIL) kürzlich entdeckt hat, gibt es einen Telegram-Kanal, der für eine neue Malware namens Atomic macOS Stealer (AMOS) wirbt, die Informationen stiehlt. Die Malware wurde speziell für macOS entwickelt und kann sensible Informationen vom Rechner des Opfers stehlen.

Der Bedrohungsakteur, der hinter diesem Stealer steckt, verbessert diese Malware ständig und fügt neue Funktionen hinzu, um sie noch effektiver zu machen. Das jüngste Update der Malware wurde in einem Telegram-Post vom 25. April vorgestellt, in dem die neuesten Funktionen präsentiert wurden. Das berichtet Cyble in einem Blogbeitrag. Dort heißt es weiter:

„Der Atomic macOS Stealer kann verschiedene Arten von Informationen vom Rechner des Opfers stehlen, darunter Schlüsselbund-Passwörter, vollständige Systeminformationen, Dateien vom Schreibtisch und aus dem Dokumentenordner und sogar das macOS-Passwort. Der Stealer ist so konzipiert, dass er mehrere Browser angreift und automatische Ausfüllungen, Kennwörter, Cookies, Brieftaschen und Kreditkarteninformationen extrahieren kann. AMOS kann insbesondere Kryptowallets wie Electrum, Binance, Exodus, Atomic und Coinomi angreifen.“

Der Bedrohungsakteur bietet auch zusätzliche Dienste wie ein Web-Panel für die Verwaltung von Opfern, Meta-Maske Brute-Forcing für den Diebstahl von Seed- und privaten Schlüsseln, Crypto-Checker und dmg-Installer, nach denen es die Protokolle über Telegram teilt. Diese Dienste werden zu einem Preis von 1.000 US-Dollar pro Monat angeboten.

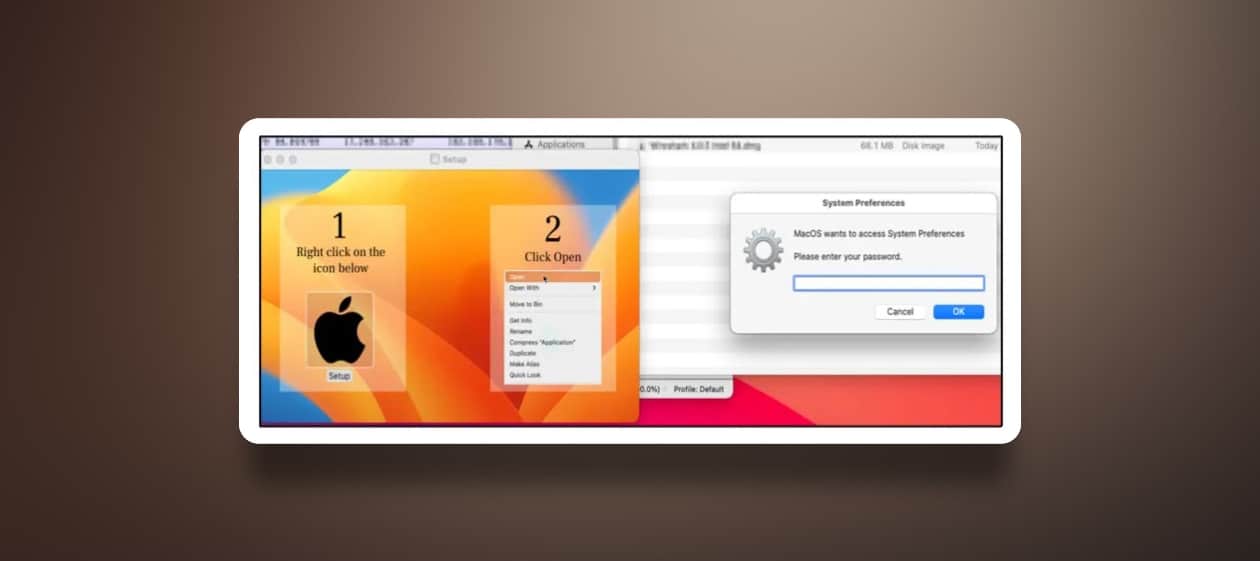

Sobald eine Person die Datei ausführt, wird eine gefälschte Kennwort-Eingabeaufforderung angezeigt, um das Systemkennwort zu erhalten. Neben dem Systempasswort zielt die Malware auch auf das Passwort-Verwaltungstool des Schlüsselbundes ab, um sensible Informationen vom Rechner des Opfers zu extrahieren. Der Schlüsselbund ist ein macOS-Passwortverwaltungssystem, das es Usern ermöglicht, sensible Daten wie Website-Anmeldungen, WLAN-Passwörter, Kreditkartendaten und mehr sicher zu speichern. Danach sind Tür und Tor für weitere Angriffe geöffnet, darunter Crypto-Wallets, der Extraktion von Browser-Informationen wie Auto-Fills, Passwörtern und Kreditkartendaten, sowie dem Stehlen von Dateien aus den Schreibtisch- und Dokumente-Dateipfaden.

Cyble Research and Intelligence Labs empfiehlt daher, bewährte Verfahren für Cybersicherheit anzuwenden, die die erste Kontrolllinie gegen Angreifer bilden. Dazu gehören die folgenden Maßnahmen:

- Laden und installieren Sie Software nur aus dem offiziellen Apple App Store.

- Verwenden Sie ein renommiertes Antiviren- und Internetsicherheitspaket auf Ihrem System.

- Verwenden Sie sichere Passwörter und setzen Sie, wo immer möglich, eine Multi-Faktor-Authentifizierung ein.

- Aktivieren Sie, wo immer möglich, biometrische Sicherheitsfunktionen wie Fingerabdruck oder Gesichtserkennung zum Entsperren des Geräts.

- Seien Sie vorsichtig beim Öffnen von Links, die Sie per E-Mail erhalten haben.

- Seien Sie vorsichtig beim Aktivieren von Berechtigungen.

- Halten Sie Ihre Geräte, Betriebssysteme und Anwendungen auf dem neuesten Stand.

Zum gegenwärtigen Zeitpunkt scheint es noch keine Möglichkeit zu geben, mittels eines spezifischen Tools prüfen zu können, ob eine Malware wie Atomic macOS Stealer auf dem Mac vorhanden ist. Mit den oben aufgeführten grundlegenden Sicherheitsmaßnahmen sollte man jedoch schon eine gute Basis haben, um solche Angriffe gar nicht erst zu ermöglichen.

„Laden und installieren Sie Software nur aus dem offiziellen Apple App Store.“

Bei meinem Test habe ich mich nicht im Apple Store anmelden wollen, damit der „TestMacMini“ nicht mit meinen Account verknüpft wird. Sowas steht ewig in den Daten drin. Daher suchte ich alles was außerhalb des Stores ging. Aber von Mozilla den Firefox zu downloaden, sollte ja sicher genug sein.

„Verwenden Sie ein renommiertes Antiviren- und Internetsicherheitspaket auf Ihrem System.“

Äh ? Da sagt mir der Apple Store immer „braucht man nicht“. Sei integriert. Lügen diese Verkäufer etwa?

Und dass auch macOS Sicherheitslücken hat, sollte sich ja jeder denken können.

Wegen macOS ging der MacMini M2 am Ende zurück. Die Hardware mit 4 Watt beim Musik hören war toll. Aber das Betriebssystem ist mir zu sehr eingeschränkt. Ausdruck „Goldener Käfig“ ist ja bekannt. Und dem musste ich zustimmen. Nicht mal im Launchpad die Apps alphabetisch sortieren können, dann macht man es manuell dann wirft es Apple wieder durcheinander. Und warum muss ich die Apple Schach App auf den System lassen?

Aber genug „abschweifen“. Es gibt keine 100%ige Sicherheit.